Virtual Private Network (VPN) adalah metode untuk perpanjangan jaringan pribadi melalui jaringan publik, seperti Internet. Hal ini memungkinkan pengguna untuk mengirim dan menerima data melalui jaringan bersama atau publik seolah-olah perangkat komputasi mereka langsung terhubung ke jaringan pribadi, dan dengan demikian mendapatkan manfaat dari kebijakan fungsi, keamanan dan manajemen jaringan pribadi. Sebuah VPN diciptakan dengan membentuk virtual koneksi point-to-point melalui penggunaan koneksi berdedikasi, protokol tunneling virtual, atau enkripsi lalu lintas.

Sebuah VPN mencakup Internet mirip dengan wide area network (WAN). Dari perspektif pengguna, sumber daya diperpanjang jaringan diakses dengan cara yang sama seperti sumber daya yang tersedia dalam jaringan pribadi. VPN Tradisional ditandai dengan topologi point-to-point, dan mereka tidak cenderung mendukung atau menghubungkan domain broadcast . Oleh karena itu, komunikasi, perangkat lunak, dan jaringan, yang didasarkan pada OSI layer 2 dan broadcast paket, seperti NetBIOS digunakan dalam jaringan Windows, mungkin tidak sepenuhnya didukung atau bekerja persis seperti yang mereka lakukan pada jaringan area lokal (LAN). Varian VPN, seperti Virtual Private LAN Service (VPLS), dan layer 2 tunneling protokol, yang dirancang untuk mengatasi keterbatasan ini.

VPN memungkinkan karyawan untuk aman mengakses intranet perusahaan saat bepergian di luar kantor. Demikian pula, VPN aman menghubungkan kantor geografis terpisah dari sebuah organisasi, menciptakan satu jaringan kohesif. Teknologi VPN juga digunakan oleh pengguna internet individu untuk mengamankan transaksi nirkabel mereka, untuk menghindari pembatasan geo dan sensor, dan terhubung ke server proxy untuk tujuan melindungi identitas pribadi dan lokasi.

Jenis

Jaringan data awal diperbolehkan konektivitas remote VPN-gaya melalui modem dial-up atau melalui leased line koneksi menggunakan Frame Relay dan Asynchronous Transfer Mode (ATM) sirkuit virtual, ditetapkan melalui jaringan yang dimiliki dan dioperasikan oleh operator telekomunikasi. Jaringan ini tidak dianggap VPN benar karena mereka pasif mengamankan data yang dikirim oleh penciptaan aliran data logis. Mereka telah digantikan oleh VPN berbasis IP dan IP / Multiprotocol Label Switching (MPLS) Jaringan, karena biaya yang signifikan -reductions dan peningkatan bandwidth yang disediakan oleh teknologi baru seperti Digital Subscriber Line (DSL) dan jaringan serat optik.

VPN dapat berupa remote akses (menghubungkan komputer ke jaringan) atau situs-situs (yang menghubungkan dua jaringan). Dalam pengaturan perusahaan, VPN remote akses memungkinkan karyawan untuk mengakses intranet perusahaan mereka dari rumah atau saat bepergian di luar kantor, dan situs-situs VPN memungkinkan karyawan di kantor geografis yang berbeda untuk berbagi satu jaringan virtual kohesif. Sebuah VPN juga dapat digunakan untuk menghubungkan dua jaringan yang sama melalui jaringan menengah berbeda; misalnya, dua jaringan IPv6 melalui jaringan IPv4.

Sistem VPN dapat diklasifikasikan oleh:

Protokol yang digunakan untuk terowongan lalu lintas

Pemutusan titik lokasi terowongan, misalnya, di tepi pelanggan atau jaringan-penyedia tepi

Apakah mereka menawarkan situs-situs atau konektivitas jaringan-jaringan

Tingkat keamanan yang disediakan

OSI lapisan mereka hadir untuk jaringan penghubung, seperti Layer 2 sirkuit atau Layer 3 konektivitas jaringan

Model OSI memiliki tujuh lapisan

Mekanisme keamanan

VPN tidak dapat membuat koneksi secara online benar-benar anonim, tetapi mereka biasanya dapat meningkatkan privasi dan keamanan.Untuk mencegah pengungkapan informasi pribadi, VPN biasanya memungkinkan dikonfirmasi hanya akses remote dan menggunakan teknik enkripsi.

VPN memberikan keamanan dengan menggunakan protokol tunneling dan sering melalui prosedur seperti enkripsi. VPN model keamanan menyediakan: keamanan informasi

Kerahasiaan sehingga bahkan jika lalu lintas jaringan mengendus tingkat paket (lihat sniffer jaringan dan Deep inspeksi paket), penyerang hanya akan melihat data dienkripsi

Otentikasi pengirim untuk mencegah pengguna yang tidak sah dari mengakses VPN

Integritas pesan untuk mendeteksi kasus apapun gangguan dengan pesan yang ditransmisikan

Protokol VPN aman meliputi:

Internet Protocol Security (IPsec) sebagai awalnya dikembangkan oleh Internet Engineering Task Force (IETF) untuk IPv6, yang diperlukan dalam semua implementasi standar-compliant dari IPv6 sebelum RFC 6434 membuat hanya rekomendasi.ini protokol keamanan berbasis standar juga banyak digunakan dengan IPv4 dan Layer 2 Tunneling Protocol. Desain memenuhi sebagian tujuan keamanan: otentikasi, integritas, dan kerahasiaan. IPsec menggunakan enkripsi, encapsulating paket IP dalam sebuah paket IPsec. De-enkapsulasi terjadi pada akhir terowongan, di mana paket IP asli didekripsi dan diteruskan ke tujuan yang dimaksud.

Transport Layer Security (SSL / TLS) dapat terowongan lalu lintas seluruh jaringan (seperti halnya dalam proyek OpenVPN dan proyek SoftEther VPN) atau mengamankan koneksi individu. Sejumlah vendor menyediakan kemampuan remote akses VPN melalui SSL. Sebuah VPN SSL dapat menghubungkan dari lokasi di mana IPsec berjalan masalah dengan Network Address Translation dan firewall aturan.

Datagram Transport Layer Security (DTLS) - digunakan dalam Cisco AnyConnect VPN dan VPN OpenConnect untuk memecahkan masalah SSL / TLS memiliki dengan tunneling lebih UDP.

Microsoft Point-to-Point Encryption (MPPE) bekerja dengan Point-to-Point Tunneling Protocol dan di beberapa implementasi kompatibel pada platform lainnya.

Microsoft Aman Socket Tunneling Protocol (SSTP) terowongan Point-to-Point Protocol (PPP) atau Layer 2 Tunneling Protocol lalu lintas melalui SSL 3.0 channel. (SSTP diperkenalkan pada Windows Server 2008 dan Windows Vista Service Pack 1.)

Multi Jalur Virtual Private Network (MPVPN). Ragula Pengembangan Sistem Perusahaan memiliki merek dagang terdaftar "MPVPN".

Secure Shell (SSH) VPN - OpenSSH menawarkan VPN tunneling (berbeda dari port forwarding) untuk mengamankan koneksi remote ke jaringan atau link antar-jaringan. OpenSSH server menyediakan sejumlah terowongan bersamaan. VPN fitur itu sendiri tidak mendukung otentikasi pribadi.

Otentikasi

Endpoint tunnel harus disahkan sebelum terowongan aman VPN dapat dibangun. User-dibuat jauh-akses VPN dapat menggunakan password, biometrik, otentikasi dua faktor atau metode kriptografi lainnya. Jaringan-jaringan terowongan sering menggunakan password atau sertifikat digital. Mereka secara permanen menyimpan kunci untuk memungkinkan terowongan untuk menetapkan secara otomatis, tanpa intervensi dari pengguna.

Routing

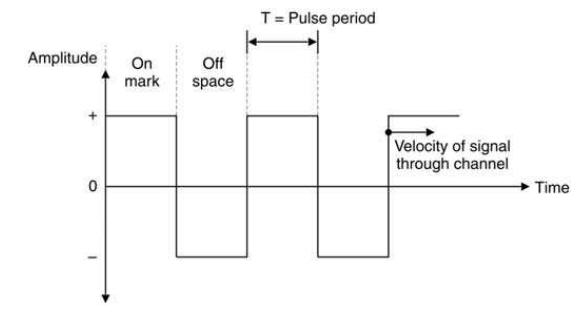

Protokol tunneling dapat beroperasi dalam topologi jaringan point-to-point yang secara teoritis tidak akan dianggap VPN, karena VPN dengan definisi diharapkan untuk mendukung sewenang-wenang dan mengubah set node jaringan. Tapi karena kebanyakan implementasi router mendukung software-didefinisikan terowongan antarmuka, VPN pelanggan ditetapkan sering hanya didefinisikan terowongan berjalan protokol routing konvensional.

Provider-provisioned VPN building-blocks

Tergantung pada apakah VPN penyedia ditetapkan (PPVPN) [klarifikasi diperlukan] beroperasi di layer 2 atau layer 3, blok bangunan yang diuraikan di bawah ini mungkin L2 saja, L3 saja, atau menggabungkan keduanya. Label multiprotocol switching (MPLS) fungsionalitas mengaburkan identitas L2-L3. [Rujukan?] [Riset asli?]

RFC 4026 umum istilah berikut untuk menutupi L2 dan L3 VPN, tetapi mereka diperkenalkan di RFC 2547. Informasi lebih lanjut tentang perangkat di bawah ini dapat juga ditemukan di Lewis, Cisco Press.

Pelanggan (C) perangkat

Sebuah perangkat yang ada di dalam jaringan pelanggan dan tidak secara langsung terhubung ke jaringan penyedia layanan. Perangkat C tidak menyadari VPN.

Perangkat Ujung pelanggan (CE)

Sebuah perangkat di tepi jaringan pelanggan yang menyediakan akses ke PPVPN. Kadang-kadang itu hanya titik demarkasi antara penyedia dan tanggung jawab pelanggan. Provider lain memungkinkan pelanggan untuk mengkonfigurasinya.

Perangkat penyedia tepi (PE)

Sebuah PE adalah perangkat, atau set perangkat, di tepi jaringan operator yang menghubungkan ke jaringan pelanggan melalui perangkat CE dan menyajikan pandangan penyedia dari lokasi pelanggan. PES menyadari VPN yang menghubungkan melalui mereka, dan mempertahankan negara VPN.

Perangkat Provider (P)

Perangkat AP beroperasi di dalam jaringan inti penyedia dan tidak langsung antarmuka untuk setiap titik akhir pelanggan. Mungkin, misalnya, menyediakan routing untuk banyak terowongan penyedia dioperasikan milik PPVPNs pelanggan yang berbeda '. Sementara perangkat P merupakan bagian penting dari pelaksanaan PPVPNs, tidak sendiri VPN-aware dan tidak mempertahankan negara VPN. Peran utamanya adalah memungkinkan penyedia layanan untuk skala penawaran PPVPN, misalnya, dengan bertindak sebagai titik agregasi untuk beberapa PE. P-to-P koneksi, dalam peran seperti itu, sering berkapasitas tinggi optik link antara lokasi utama penyedia.

Layanan PPVPN pengguna-terlihat

Bagian ini berkaitan dengan jenis VPN dipertimbangkan dalam IETF.

Lapisan OSI 2 layanan

Virtual LAN

Sebuah teknik Layer 2 yang memungkinkan untuk koeksistensi beberapa domain broadcast LAN, saling berhubungan melalui batang menggunakan protokol trunking IEEE 802.1Q. Protokol trunking lainnya telah digunakan tetapi telah menjadi usang, termasuk Inter-Switch Link (ISL), IEEE 802,10 (awalnya protokol keamanan, tetapi subset diperkenalkan untuk trunking), dan ATM LAN Emulation (LANE).

Virtual private layanan LAN (VPLS)

Dikembangkan oleh IEEE, VLAN memungkinkan beberapa tag LAN untuk berbagi trunking umum. VLAN sering terdiri dari fasilitas hanya milik pelanggan. Sedangkan VPLS seperti yang dijelaskan di bagian atas (OSI Layer 1 layanan) mendukung emulasi dari kedua point-to-point dan point-to-multipoint topologi, metode yang dibahas di sini meluas Layer 2 teknologi seperti 802.1d dan 802.1q LAN trunking untuk menjalankan lebih transportasi seperti Metro Ethernet.

Sebagaimana digunakan dalam konteks ini, VPLS adalah Layer 2 PPVPN, daripada jalur pribadi, meniru fungsionalitas penuh dari jaringan area lokal tradisional (LAN). Dari sudut pandang pengguna, VPLS sebuah memungkinkan untuk menghubungkan beberapa segmen LAN melalui penyedia inti packet-switched, atau optik,; inti transparan kepada pengguna, membuat segmen LAN jarak jauh berperilaku sebagai satu LAN tunggal.

Dalam VPLS sebuah, jaringan penyedia mengemulasi jembatan belajar, yang opsional mungkin termasuk layanan VLAN.

Kawat Pseudo (PW)

PW mirip dengan VPLS, tetapi dapat memberikan protokol L2 yang berbeda pada kedua ujungnya. Biasanya, interface-nya adalah protokol WAN seperti Asynchronous Transfer Mode atau Frame Relay. Sebaliknya, ketika bertujuan untuk memberikan penampilan yang berdekatan LAN antara dua atau lebih lokasi, Virtual Private LAN atau layanan IPLS akan sesuai.

Ethernet over IP tunneling

EtherIP (RFC 3378) adalah Ethernet over IP protokol tunneling spesifikasi. EtherIP hanya memiliki mekanisme enkapsulasi paket. Tidak memiliki kerahasiaan atau pesan perlindungan integritas. EtherIP diperkenalkan di FreeBSD tumpukan jaringan [19] dan SoftEther VPN [20] program server.

IP-satunya LAN-seperti layanan (IPLS)

Sebuah subset dari VPLS, perangkat CE harus memiliki kemampuan L3; yang IPLS menyajikan paket daripada frame. Ini mungkin mendukung IPv4 atau IPv6.

Lapisan OSI 3 arsitektur PPVPN

Bagian ini membahas arsitektur utama untuk PPVPNs, satu di mana disambiguates PE menduplikasi alamat dalam contoh routing, dan lainnya, virtual router, di mana PE berisi contoh router virtual per VPN. Mantan pendekatan, dan variannya, telah mendapatkan perhatian yang besar.

Salah satu tantangan dari PPVPNs melibatkan pelanggan yang berbeda menggunakan ruang alamat yang sama, terutama IPv4 ruang alamat pribadi. [21] Penyedia harus mampu disambiguate tumpang tindih alamat di PPVPNs ganda pelanggan.

BGP / MPLS PPVPN

Dalam metode yang didefinisikan oleh RFC 2547, BGP ekstensi mengiklankan rute di alamat IPv4 keluarga VPN, yang dari bentuk string 12-byte, dimulai dengan 8-byte Route Distinguisher (RD) dan berakhir dengan alamat IPv4 4-byte . RDS disambiguate dinyatakan duplikasi alamat di PE yang sama.

PES memahami topologi setiap VPN, yang saling berhubungan dengan MPLS terowongan, baik secara langsung atau melalui P router. Dalam terminologi MPLS, router P Label Switch Router adalah tanpa kesadaran VPN.

Virtual router PPVPN

Virtual Router arsitektur, [22] [23] yang bertentangan dengan teknik BGP / MPLS, tidak memerlukan modifikasi untuk protokol routing ada seperti BGP. Dengan penyediaan domain routing yang logis independen, pelanggan operasi VPN sepenuhnya bertanggung jawab untuk ruang alamat. Dalam berbagai terowongan MPLS, yang PPVPNs berbeda disatukan oleh label mereka, tetapi tidak perlu distinguishers routing.

Terowongan terenkripsi

Artikel utama: protokol Tunneling

Beberapa jaringan virtual mungkin tidak menggunakan enkripsi untuk melindungi privasi data. Sementara VPN sering memberikan keamanan, jaringan overlay tidak terenkripsi tidak rapi sesuai dalam kategorisasi aman atau terpercaya. Sebagai contoh, sebuah terowongan mengatur antara dua host yang digunakan Generic Routing Encapsulation (GRE) sebenarnya akan menjadi jaringan pribadi virtual, tetapi tidak aman atau terpercaya.

Asli protokol tunneling plaintext termasuk Layer 2 Tunneling Protocol (L2TP) ketika diatur tanpa IPsec dan Point-to-Point Tunneling Protocol (PPTP) atau Microsoft Point-to-Point Encryption (MPPE).